martes, 27 de enero de 2015

Bloquear el acceso a sitios y páginas web usando el servidor Apache

Como impedir que se acceda desde nuestro equipo a páginas y sitios de internet indeseados. Configurar y usar el servidor Apache como un proxy para así controlar el tráfico de nuestra conexión de red. Filtrar y denegar el acceso usando nombres, sitios o dominios.

En otro artículo publicado en este sitio se trata el tema de cómo limitar y restringir el acceso a determinadas páginas y sitios de internet en nuestro equipo, al no ser su contenido de nuestra conveniencia.

En otro artículo publicado en este sitio se trata el tema de cómo limitar y restringir el acceso a determinadas páginas y sitios de internet en nuestro equipo, al no ser su contenido de nuestra conveniencia.

Para eso se mostraba la posibilidad de hacerlo modificando valores en el archivo hosts de Windows, método que tiene sus limitaciones, pero permite una solución bastante sencilla, accesible a cualquier usuario y útil en muchas situaciones.

En esta página se trata otro método un poco más complejo y que requiere la instalación de un software en la PC, es el uso del servidor web Apache que ofrece opciones más avanzadas, como filtrar el contenido, bloquear, dominios completos, etc. y que adicionalmente da ventajas como la de elevar el rendimiento de la conexión y poder compartirla con otros equipos.

Para los que no conocen que es un servidor web, este es un sencillo programa que al instalarlo en el equipo funciona de forma algo similar a los servidores que se encuentran en internet, que guardan, almacenan y sirven las páginas que solicitamos con nuestro navegador, solo que en este caso, de forma local.

Si estas interesado en el tema o te gustaría solo probar, en otras páginas de este sitio puedes leer un manual paso por paso para instalar Apache, software que es gratis, además el proceso para su instalación y configuración no es nada difícil.

Usar el servidor Apache como un web proxy

Una de las diversas ventajas que aporta tener instalado Apache en la PC, es que podemos configurarlo para utilizarlo como un proxy web, o sea un intermediario entre uno o varios equipos e internet, lo que nos permitirá filtrar y controlar completamente el tráfico que pasa a través de él. Tendremos de esta forma disponible las siguientes opciones:

• Poder compartir el uso de una simple conexión de internet entre varios equipos, ya sea mediante conexiones cableadas (una red local o inalámbricas (una laptop, un Iphone u otros teléfonos celulares)

• Restringir y bloquear el acceso a cualquier página o sitio de contenido no adecuado, utilizando para eso diversos parámetros.

• Re direccionar el tráfico entre diferentes direcciones URL.

• Cachear y guardar en memoria contenido para acelerar la navegación.

Como configurar el servidor Apache como un proxy

Después de la instalación básica de Apache necesitamos configurar algunos parámetros para poder utilizarlo como un forward proxy, lo que es lo mismo un proxy, es algo bien sencillo para cualquier usuario.

Solo es necesario para eso acceder al archivo de configuración del servidor llamado httpd.conf que se encuentra en la carpeta conf de los archivos del servidor, generalmente la ruta es:

"C:\Apache\conf"

Para introducir y modificar los parámetros haz lo siguiente:

1- Abre el archivo httpd.conf, puede ser con un editor de texto plano o simplemente arrastrándolo al Bloc de notas de Windows.

Al final del archivo pega las siguientes líneas:ProxyRequests On Allowconnect 80 ProxyBlock

¿Qué significan?

• ProxyRequests On = Permite que Apache funcione como un forward proxy, es decir que pasen los datos a traves de él.

• Allowconnect 80 = Permite al que tenga acceso al servidor, cargar páginas web por el puerto 80 el necesario para el protocolo HTTP (páginas web). De forma predeterminada el 443 y 563 ya están habilitados para HTTPS.

• ProxyBlock = Permite bloquear páginas, sitios, dominios, hosts, etc.

¿Cómo usarlo?

Usar ProxyBlock para bloquear el acceso a sitios web

Es sencillo, en la misma línea a continuación de ProxyBlock, agrega nombres separados por un espacio, por ejemplo:

ProxyBlock Facebook sitio-lindo videos-max

No es necesario usar: www.sitio-lindo.com, solo sitio-lindo.

El uso de la directiva ProxyBlock tiene la desventaja de que puede ralentizar el servidor, ya que este en el inicio de la conexión, buscará las direcciones IP de los host que coincidan con los nombres necesarios para tenerlos en memoria y así mas tarde hacer la comparación, si se efectúa la petición a dichos sitios.

En conexiones de alta velocidad esto no será ningún problema, si se bloquearán de forma efectiva los sitios que coincidan con los nombres introducidos.

Para usar la directiva ProxyRequests, es necesario verificar más arriba en el mismo archivo de configuración, que la siguiente línea este descomentada, o sea que no esté antecedida por el carácter #:

LoadModule proxy_module modules/mod_proxy.so

Al terminar cierra el archivo, guarda los cambios y reinicia el servidor para que tomen efecto.

Habilitar la navegación web a través del proxy

El siguiente y último paso es indicarle a Windows que la conexión de internet pase a través de Apache.

En el Panel de control accede a Opciones de Internet y en la pestaña Conexiones, en la Configuración de la conexión, marca al casilla "Usar un servidor proxy para esta conexión".

En Dirección escribe: 127.0.0.1

En Puerto: 80

Presiona Aceptar en las dos ventanas.

Como crear mensajes de error personalizados en Apache

Las páginas de error son las que saltan al ocurrir un error mostrando el Código de estado HTTP correspondiente, incluyendo un mensaje predeterminado, los códigos más frecuentes y conocidos son los siguientes:

403 Forbidden (Prohibido). El acceso es denegado a la página.

404 Not Found (No encontrado). La página no se encuentra en el servidor, puede ser que se haya movido de ubicación o se haya eliminado.

502 Bad Gateway (Mala pasarela). La petición no se pudo completar de forma adecuada debido a causas desconocidas.

Se puede configurar Apache para que al ocurrir determinado error, se muestre exactamente la información que deseamos o se ejecute una acción determinada, por ejemplo abrir una página creada precisamente para dicho evento.

Para hacerlo solo es necesario agregarle al archivo de configuración de Apache httpd.conf las siguientes líneas, son solo ejemplos:ErrorDocument 403 "Lo siento pero no puedes acceder a la página solicitada" ErrorDocument 404 "No existe la página que buscas o la eliminaron" ErrorDocument 502 /error-conexion.html

Más información sobre los códigos de estado HTTP en Wikipedia: Todos los códigos de estado HTTP

Guardar en cache el tráfico a través del servidor

Si usas Apache como proxy es aconsejado utilizar el modulo cache (mod_cache) lo que permitirá reducir el uso de la red.

Lee como habilitarlo y configurarlo en otra página de este sitio:

◄ Como instalar y configurar el servidor web Apache.

Conocer todos los accesos a sitios y páginas web en el equipo

Todo los accesos a la red hechos a través del servidor, son guardados en un archivo de texto o Log llamadoaccess.log en la carpeta de la aplicación, revisando este archivo se pueden conocer todas las estadísticas registradas, como la fecha y hora, las direcciones web a las que ha existido conexión con las direcciones web correspondientes.

Por último es necesario saber que el método no es infalible, cualquier usuario usando el navegador Firefox puede configurarlo para acceder directamente a internet sin tener que pasar a través del proxy. Inclusive no es imprescindible tener instalado dicho navegador en el sistema, puede accederse usando una versión portable desde una memoria flash u otro dispositivo de almacenamiento conectado en un puerto USB.

En otro artículo publicado en este sitio se trata el tema de cómo limitar y restringir el acceso a determinadas páginas y sitios de internet en nuestro equipo, al no ser su contenido de nuestra conveniencia.

En otro artículo publicado en este sitio se trata el tema de cómo limitar y restringir el acceso a determinadas páginas y sitios de internet en nuestro equipo, al no ser su contenido de nuestra conveniencia.Para eso se mostraba la posibilidad de hacerlo modificando valores en el archivo hosts de Windows, método que tiene sus limitaciones, pero permite una solución bastante sencilla, accesible a cualquier usuario y útil en muchas situaciones.

En esta página se trata otro método un poco más complejo y que requiere la instalación de un software en la PC, es el uso del servidor web Apache que ofrece opciones más avanzadas, como filtrar el contenido, bloquear, dominios completos, etc. y que adicionalmente da ventajas como la de elevar el rendimiento de la conexión y poder compartirla con otros equipos.

Para los que no conocen que es un servidor web, este es un sencillo programa que al instalarlo en el equipo funciona de forma algo similar a los servidores que se encuentran en internet, que guardan, almacenan y sirven las páginas que solicitamos con nuestro navegador, solo que en este caso, de forma local.

Si estas interesado en el tema o te gustaría solo probar, en otras páginas de este sitio puedes leer un manual paso por paso para instalar Apache, software que es gratis, además el proceso para su instalación y configuración no es nada difícil.

Usar el servidor Apache como un web proxy

Una de las diversas ventajas que aporta tener instalado Apache en la PC, es que podemos configurarlo para utilizarlo como un proxy web, o sea un intermediario entre uno o varios equipos e internet, lo que nos permitirá filtrar y controlar completamente el tráfico que pasa a través de él. Tendremos de esta forma disponible las siguientes opciones:

• Poder compartir el uso de una simple conexión de internet entre varios equipos, ya sea mediante conexiones cableadas (una red local o inalámbricas (una laptop, un Iphone u otros teléfonos celulares)

• Restringir y bloquear el acceso a cualquier página o sitio de contenido no adecuado, utilizando para eso diversos parámetros.

• Re direccionar el tráfico entre diferentes direcciones URL.

• Cachear y guardar en memoria contenido para acelerar la navegación.

Como configurar el servidor Apache como un proxy

Después de la instalación básica de Apache necesitamos configurar algunos parámetros para poder utilizarlo como un forward proxy, lo que es lo mismo un proxy, es algo bien sencillo para cualquier usuario.

Solo es necesario para eso acceder al archivo de configuración del servidor llamado httpd.conf que se encuentra en la carpeta conf de los archivos del servidor, generalmente la ruta es:

"C:\Apache\conf"

Para introducir y modificar los parámetros haz lo siguiente:

1- Abre el archivo httpd.conf, puede ser con un editor de texto plano o simplemente arrastrándolo al Bloc de notas de Windows.

Al final del archivo pega las siguientes líneas:ProxyRequests On Allowconnect 80 ProxyBlock

¿Qué significan?

• ProxyRequests On = Permite que Apache funcione como un forward proxy, es decir que pasen los datos a traves de él.

• Allowconnect 80 = Permite al que tenga acceso al servidor, cargar páginas web por el puerto 80 el necesario para el protocolo HTTP (páginas web). De forma predeterminada el 443 y 563 ya están habilitados para HTTPS.

• ProxyBlock = Permite bloquear páginas, sitios, dominios, hosts, etc.

¿Cómo usarlo?

Usar ProxyBlock para bloquear el acceso a sitios web

Es sencillo, en la misma línea a continuación de ProxyBlock, agrega nombres separados por un espacio, por ejemplo:

ProxyBlock Facebook sitio-lindo videos-max

No es necesario usar: www.sitio-lindo.com, solo sitio-lindo.

El uso de la directiva ProxyBlock tiene la desventaja de que puede ralentizar el servidor, ya que este en el inicio de la conexión, buscará las direcciones IP de los host que coincidan con los nombres necesarios para tenerlos en memoria y así mas tarde hacer la comparación, si se efectúa la petición a dichos sitios.

En conexiones de alta velocidad esto no será ningún problema, si se bloquearán de forma efectiva los sitios que coincidan con los nombres introducidos.

Para usar la directiva ProxyRequests, es necesario verificar más arriba en el mismo archivo de configuración, que la siguiente línea este descomentada, o sea que no esté antecedida por el carácter #:

LoadModule proxy_module modules/mod_proxy.so

Al terminar cierra el archivo, guarda los cambios y reinicia el servidor para que tomen efecto.

Habilitar la navegación web a través del proxy

El siguiente y último paso es indicarle a Windows que la conexión de internet pase a través de Apache.

En el Panel de control accede a Opciones de Internet y en la pestaña Conexiones, en la Configuración de la conexión, marca al casilla "Usar un servidor proxy para esta conexión".

En Dirección escribe: 127.0.0.1

En Puerto: 80

Presiona Aceptar en las dos ventanas.

Como crear mensajes de error personalizados en Apache

Las páginas de error son las que saltan al ocurrir un error mostrando el Código de estado HTTP correspondiente, incluyendo un mensaje predeterminado, los códigos más frecuentes y conocidos son los siguientes:

403 Forbidden (Prohibido). El acceso es denegado a la página.

404 Not Found (No encontrado). La página no se encuentra en el servidor, puede ser que se haya movido de ubicación o se haya eliminado.

502 Bad Gateway (Mala pasarela). La petición no se pudo completar de forma adecuada debido a causas desconocidas.

Se puede configurar Apache para que al ocurrir determinado error, se muestre exactamente la información que deseamos o se ejecute una acción determinada, por ejemplo abrir una página creada precisamente para dicho evento.

Para hacerlo solo es necesario agregarle al archivo de configuración de Apache httpd.conf las siguientes líneas, son solo ejemplos:ErrorDocument 403 "Lo siento pero no puedes acceder a la página solicitada" ErrorDocument 404 "No existe la página que buscas o la eliminaron" ErrorDocument 502 /error-conexion.html

Más información sobre los códigos de estado HTTP en Wikipedia: Todos los códigos de estado HTTP

Guardar en cache el tráfico a través del servidor

Si usas Apache como proxy es aconsejado utilizar el modulo cache (mod_cache) lo que permitirá reducir el uso de la red.

Lee como habilitarlo y configurarlo en otra página de este sitio:

◄ Como instalar y configurar el servidor web Apache.

Conocer todos los accesos a sitios y páginas web en el equipo

Todo los accesos a la red hechos a través del servidor, son guardados en un archivo de texto o Log llamadoaccess.log en la carpeta de la aplicación, revisando este archivo se pueden conocer todas las estadísticas registradas, como la fecha y hora, las direcciones web a las que ha existido conexión con las direcciones web correspondientes.

Por último es necesario saber que el método no es infalible, cualquier usuario usando el navegador Firefox puede configurarlo para acceder directamente a internet sin tener que pasar a través del proxy. Inclusive no es imprescindible tener instalado dicho navegador en el sistema, puede accederse usando una versión portable desde una memoria flash u otro dispositivo de almacenamiento conectado en un puerto USB.

Por qué instalar y usar Google Chrome para navegar en internet

Características y propiedades que hacen que este navegador sea el más rápido, sencillo, fácil de utilizar, seguro y popular de la red, funciones básicas y elementales, marcadores, extensiones y otros recursos

Si aún no has instalado o si todavía no has probado Google Chrome, pruébalo y anímate a utilizarlo como tu navegador de internet.

Google Chrome, el navegador más rápido de la red, el más fácil de instalar y actualizar, el más sencillo de utilizar y el que más seguridad proporciona a los usuarios.

Si no tienes mucha experiencia en el uso de equipos informáticos y sientes cierta desconfianza sobre todo lo que sea instalar aplicaciones adicionales al equipo, esta página es para ti, sigue leyendo.

En otra página de este sitio se pueden conocer trucos y saber de opciones más avanzadas de Google Chrome, este articulo solo está dirigido a usuarios con menos conocimientos, con las opciones elementales y básicas que se deben saber de este navegador.

¿Que son los navegadores o exploradores web?

Todos los sistemas operativos Windows incluyen para navegar en internet de forma predeterminada, el navegador creado por Microsoft, Internet Explorer.

Internet Explorer es un navegador excelente y en las últimas versiones ha mejorado muchos de los aspectos que hacían que la mayoría de los usuarios lo odiaran y le tuvieran "fobia".

No obstante, aún se mantiene rezagado en las preferencias de los usuarios, dicen algunos que sobrevive a esta era reciente de internet, solo porque viene incluido en el paquete de Windows "a la fuerza", incluso muchos usuarios inexpertos piensa que no existe otra opción.

Pero no es así, en Windows el usuario tiene todo el derecho de escoger y utilizar el navegador que estime conveniente para navegar en internet.

No existe ningún peligro, ni causa ningún conflicto en el sistema, instalar otro navegador.

Un navegador es como el auto con el que nos desplazamos por la red, en la medida que sea más veloz, más práctico, más manuable y fácil de manejar, además más seguro, tendremos una experiencia superior de la maravilla tecnológica que es internet.

¿Por qué instalar Google Chrome y no otro navegador?

En un equipo se pueden instalar y utilizar varios navegadores de forma simultánea, incluso es la mejor opción, en mi caso utilizo cuatro de ellos, cada uno para un propósito y función diferente.

En otra página de este sitio: Navegadores y exploradores web, características y comparaciones, puedes conocer las diferencias de los principales y lo que los caracterizan, todos tienen sus ventajas y desventajas, sus virtudes, en definitiva ninguno es perfecto, pero .......

Para el usuario normal (no el empresario, ni el informático, ni el Geek), el ideal para navegar en internet es Google Chrome.

Google Chrome es el navegador ideal en cualquiera de los siguientes casos:

• Se dispone de una conexión lenta a internet.

• Se es un poco desesperado a la hora de navegar en la red.

• Necesitamos un navegador actualizado, pero somos torpes en eso de estar buscando las actualizaciones.

• Nos gustan las cosas sencillas, pero útiles.

• No sabemos nada de informática.

Si estas comprendido en cualquiera de las categorías anteriores, entonces instala Google Chrome.

¿Por qué es tan rápido el navegador Google Chrome?

Son varios los factores que hacen que Google Chrome sea rápido y veloz en internet, solo algunos de ellos son los siguientes:

Son varios los factores que hacen que Google Chrome sea rápido y veloz en internet, solo algunos de ellos son los siguientes:✔ Posee una interface sencilla y elemental, lo que hace que el consumo de memoria RAM sea mínimo.

✔ Al iniciarse no carga como sucede en otras aplicaciones, complementos y extensiones por los que el usuario tiene que esperar.

✔ Utiliza siempre el último motor de Javascript disponible, para facilitar la carga de las páginas que incluyen porciones de este lenguaje.

✔ Importantísima es la función de Prefetching (precarga) de DNS para mejorar el rendimiento en la carga de las páginas web. Para eso se apoya en la enorme red de servidores de Google diseminados geográficamente por todo el mundo.

Para entender lo que es el prefetching te hare una sencilla demostración:

Windows almacena en cache (memoria) las entradas DNS solo 24 minutos, pasado ese tiempo hay que solicitarlas de nuevo al servidor DNS.

¿Qué es eso de entradas DNS?

Al escribir en tu navegador la dirección: http://sitio-x/pagina-linda.htm, Windows necesita saber la dirección IP que tiene asignada dicho sitio.

La única forma de saberlo es solicitar el dato a un servidor DNS, que es una especie de libreta de direcciones enorme en internet. Por supuesto tendrá que hacer la solicitud y esperar a que se la envíen, lo que en ocasiones demora bastante.

Después de conectarte guardará el dato .....24 minutos, después de eso lo eliminará.

Si utilizas Google Chrome has una prueba sencilla:

Abre una nueva pestaña (Ctrl+N), copia y pega en la barra de direcciones: about:dns y presiona la tecla Enter:

Verás el registro de resolución de DNS almacenado aun en tu navegador, aunque hace días que no entras a esos sitios.

Esto es uno de los tantos factores que hace que Chrome, sea más rápido que cualquier otro navegador.

Ventajas de utilizar Google Chrome

El navegador se actualiza de forma automática, es decir en la medida que surgen nuevas versiones (generalmente solo algunas semanas) mejoradas, los archivos necesarios Chrome los instala aun sin preguntar, por lo que la mayor parte de los usuarios no saben que versión tienen instalada.

Para saberlo hay que dar un clic en el icono de la llave (esquina superior derecha y escoger: "Información de Google Chrome".

Las actualizaciones también incluyen las bases de datos de Google sobre sitios con malware o pishing, por lo que el usuario será alertado al tratar de acceder por algún accidente o al usar un vínculo engañoso, a unos de estos sitios. (El Pishing es la técnica que emplean los piratas informáticos, para suplantar la identidad de bancos y otros sitios financieros y así estafar a usuarios inocentes)

Uso y principales funciones de Google Chrome

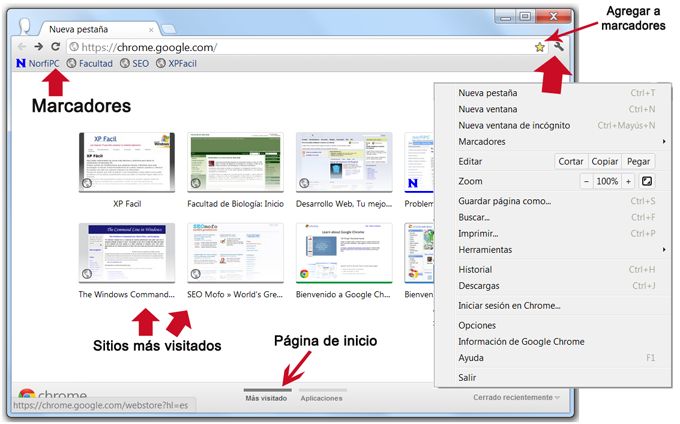

La página de inicio

Para la página de inicio de Chrome o sea la que se muestra cuando abres el navegador, puedes escoger entre dos opciones, mostrar lo más visitado que son miniaturas de tus páginas favoritas, las que puedes cambiar a tu gusto o mostrar iconos de las Aplicaciones instaladas.

En la barra de estado (abajo), verás una indicación de la que estás utilizando.

Marcadores o Bookmarklets

Al dar un clic en la estrella amarilla que se encuentra en la esquina superior derecha, se podrá guardar la dirección de la página actual en la barra de marcadores, para poder acceder a ella en otra ocasión.

Para dejar siempre a la vista la barra de marcadores, usa las teclas: Control + Mayús +B.

También se puede guardar una página en los marcadores, usando las teclas Control + D.

Extensiones

Las extensiones son pequeñas aplicaciones que se instalan en el navegador a petición del usuario, de acuerdo a su gusto, necesidad e interés.

Las extensiones son pequeñas aplicaciones que se instalan en el navegador a petición del usuario, de acuerdo a su gusto, necesidad e interés.De forma predeterminada Google Chrome instala solo tres extensiones que son: YouTube, Mail y Búsqueda de Google.

Es posible posteriormente instalar cuantas extensiones se deseen, desde la Galería o Chrome Web Store.

Hay extensiones disponibles de todo tipo, herramientas, juegos, utilidades, para música, el tiempo, para las redes sociales, etc.

Las hay famosas y útiles como lo son Ad Block (para bloquear la publicidad), TweetDeck y populares como son los juegos Angrybirds o Texas Holdem Poker, tan famosos en Facebook.

Para encontrar una relación de extensiones de gran utilidad práctica, para usar en Google Chrome, con una descripción de cada una y su link de descarga, lee la siguiente página: Las extensiones más útiles y prácticas para el navegador Google Chrome

Buscar en internet

Al ser Chrome desarrollado por el mayor buscador de internet, es un navegador optimizado para hacer búsquedas, solo es necesario introducir en la barra de direcciones lo que se desea buscar y presionar la tecla Enter.

Usar los otros servicios de Google y sincronizar tus datos

Si usas otros servicios de Google, como GMail, GMaps, YouTube, es recomendado que en la pestaña Personal de la herramienta Configuración(clic en el icono de la llave), introduzcas tus datos (email y contraseña) para que inicies sesión automáticamente al comenzar a usar Chrome y puedas acceder a todos los otros servicios.

Si usas otros servicios de Google, como GMail, GMaps, YouTube, es recomendado que en la pestaña Personal de la herramienta Configuración(clic en el icono de la llave), introduzcas tus datos (email y contraseña) para que inicies sesión automáticamente al comenzar a usar Chrome y puedas acceder a todos los otros servicios.Además de esta forma guardas tus marcadores, extensiones, aplicaciones, temas y preferencias en tu cuenta de Google y estarán disponibles en cualquier equipo que utilices.

O sea al instalar Google Chrome en otro dispositivo e iniciar sesión, se sincronizarán automáticamente todos tus datos.

Ya no es necesario como antes, guardar en el equipo los marcadores y otros archivos personales.

En cualquier momento puedes acceder al Panel de control de tus datos en Google, para eso usa el siguiente link: Panel de control de Google

Para comprobar si se ha iniciado sesión en Google, busca en la esquina superior derecha del navegador tu dirección de email.

También podrás agregar otros usuarios, asignarle un icono que los identifique, para alternar entre usuarios con cuentas diferentes.

La opción No Track en Google Crome

No Track es una opción que brinda el navegador Google Chrome.

Consiste en informarle a los sitios o páginas web que cargamos, que no deseamos que se rastreen nuestros hábitos de navegación.

Estos hábitos se conocen usando Cookies guardadas en los archivos del navegador, nos da algunas ventajas, por ejemplo que muestren la publicidad de acuerdo a nuestro gusto.

Lee más información sobre las Cookies, sus ventajas y desventajas: Función principal y usos de las Cookies en el navegador

La opción esta deshabilitada de forma predeterminada, es una opción del usuario activarla.

Para hacerlo haz lo siguiente:

✓ Accede a la Configuración (el icono de la llave)

✓ Despliega las Opciones avanzadas

✓ Marca la casilla: "Enviar una solicitud de no seguimiento con tu tráfico de navegación".

Como usar una versión portable de Google Chrome en el USB

Si ya te has acostumbrado a usar Google Chrome para navegar en internet en la PC, seguro te interesará una versión portable que puedas llevar en el USB, para acceder a internet desde otros equipos.

Si ya te has acostumbrado a usar Google Chrome para navegar en internet en la PC, seguro te interesará una versión portable que puedas llevar en el USB, para acceder a internet desde otros equipos.Una versión portable del navegador es muy práctica ya que nos permite utilizar las extensiones, marcadores y otros archivos que están almacenados en nuestra cuenta de Google.

Es posible descargar una versión portable desde PortableApps.com, ofrece la ventaja que las contraseñas no se guardarán en el equipo donde se utilice.

Descárgala gratis desde: http://portableapps.com/apps/internet/google_chrome_portable

El navegador web más rápido y sencillo de internet, MxNitro

El explorador de la red más veloz y minimalista para usar en computadoras con Windows, teléfonos celulares y tabletas. Para Android, iPhone/iPad y Windows Phone. Descripción de sus ventajas y características. Trucos para usarlo y personalizarlo.

Para la gran mayoría de las personas que buscan un navegador para explorar internet, el primer requisito o característica deseada es la velocidad.

La segunda es la sencillez, otras son la disponibilidad de plugins, extensiones, la personalización a gusto del usuario y la seguridad.

Otras no, pero las dos primeras características se pueden encontrar en el más reciente y novedoso de los navegadores, llamado MxNitro.

MxNitro ha sido desarrollado por la famosa empresa Maxthon, especializada en navegadores web para varias plataformas.

Están disponible para descargar gratis versiones para Windows, Android, iPhone/iPad y Windows Phone.

En este artículo compartimos nuestra experiencia de la versión para Windows.

Ventajas del navegador MxNitro

Las ventajas del navegador MxNitro son dos, la rapidez y la sencillez.

Según sus desarrolladores es tres veces más rápido que Google Chrome, considerado hasta ahora el navegador más veloz.

Esta rapidez se logra gracias a una interface minimalista, de la que se han retirado elementos y funcionalidades que puedan retrasar su carga, también emplea la tecnología de pre-fetching.

Las páginas web cargan un 30% más rápido que la versión 37 de Google Chrome.

La navegación en la red es ágil.

Otras de las ventajas es un mínimo de uso de la memoria RAM y de la CPU.

Hemos probado el navegador en una conexión lenta de internet y corroborado todo lo anterior.

Desventajas del navegador MxNitro

Como todo programa el navegador MxNitro no es perfecto.

Carece de funcionalidades comunes en todos los navegadores modernos, como son el soporte para marcadores, extensiones, complementos y no es posible casi ninguna personalización de su aspecto por el usuario.

Solo incluye el plugin necesario para poder ver los archivos PDF.

No existe un panel de configuración.

Funcionalidades que incluye MxNitro

El navegador MxNitro incluye la opción de guardar páginas web en los Favoritos, usando el icono de la estrella en la esquina superior derecha o empleando las teclas Control + D.

Incluye el autocompletado de direcciones en la Omnibar (barra de direcciones) y la búsqueda de términos usando Google.

Usando el navegador MxNitro en el sitio web NorfiPC

¿Por qué y para que usar MxNitro?

A no muchas personas les convencerá el navegador MxNitro, pero a algunos que buscan un navegador ágil y veloz, especialmente si usan una conexión a internet lenta, quedarán encantados con este programa.

En esos casos es un navegador alterno que vale la pena probar y tener a mano para usarlo en muchas ocasiones.

¿Cómo personalizar el navegador MxNitro?

Los desarrolladores en esta primera versión del navegador no brindan opción alguna para personalizarlo.

No obstante hay trucos que podemos emplear y que iremos compartiendo con los lectores en este artículo.

Trucos para el navegador MxNitro

Establecer una página de inicio en MxNitro

Si no deseamos que cada vez que se inicie el navegador, se abra la página de inicio predeterminada, podemos cambiarla por una en blanco o por un sitio web de nuestra preferencia.

Haz lo siguiente:

1- Localiza el archivo llamado "config.ini" situado en la carpeta del perfil del navegador.

¿Dónde está la carpeta de perfil de MxNitro?

El navegador en Windows, a diferencia de otros programas al instalarlo no guarda sus archivos en Archivos de programa.

El instalador crea una carpeta llamada "mxnitro" en nuestra carpeta de usuario en la siguiente ruta:

C:\Users\NombreDeUsuario\AppData\Roaming\mxnitro

Para llegar a ella es algo fácil, solo da un clic derecho con el ratón en el acceso directo del programa en el escritorio y en el menú escoge: "Abrir la ubicación del archivo".

2- Seguidamente abre la carpeta UserData

3- Arrastra el archivo config.ini encima del Blog de notas de Windows

Para iniciar el navegador siempre con una pestaña en blanco, cambia el valor en la línea HomePage a: nitro://newtab/

Configurar la página de inicio en el navegador MxNitro.

Para usar un sitio web determinado como la página de inicio, cambia el valor en la línea HomePage a la dirección URL del sitio web, por ejemplo:

HomePage=http://google.com

4- Cierra el Bloc de Notas y guarda los cambios.

¿Cómo eliminar los archivos temporales del navegador MxNitro?

Después de estar usando durante un tiempo el navegador, como ocurre en otros casos, es necesario limpiar esporádicamente la cache, el historial y otros elementos.

Para eso solo es necesario abrir las carpetas "Cache" e "history" y eliminar su contenido.

¿Donde descargar el navegador MxNitro?

Descarga gratis el instalador para MxNitro para Windows desde la página de su desarrollador en:http://usa.maxthon.com/mxnitro/Lee más información sobre las otras versiones en el Blog de Maxthon.

La versión disponible actualmente para descargar de MxNitro es beta o sea una versión preliminar abierta a ajustes futuros, solo agradeceríamos que se le agregara a versiones posteriores alguna funcionalidad extra como el soporte de marcadores.

Inteligencia Artificial

La inteligencia artificial es considerada una rama de la computación y relaciona un fenómeno natural con una analogía artificial a través de programas de computador. La inteligencia artificial puede ser tomada como ciencia si se enfoca hacia la elaboración de programas basados en comparaciones con la eficiencia del hombre, contribuyendo a un mayor entendimiento del conocimiento humano.

Si por otro lado es tomada como ingeniería, basada en una relación deseable de entrada-salida para sintetizar un programa de computador. "El resultado es un programa de alta eficiencia que funciona como una poderosa herramienta para quien la utiliza."

A través de la inteligencia artificial se han desarrollado los sistemas expertos que pueden imitar la capacidad mental del hombre y relacionan reglas de sintaxis del lenguaje hablado y escrito sobre la base de la experiencia, para luego hacer juicios acerca de un problema, cuya solución se logra con mejores juicios y más rápidamente que el ser humano. En la medicina tiene gran utilidad al acertar el 85 % de los casos de diagnóstico.

Como saber si un archivo tiene virus antes de descargarlo de internet

Como revisar y analizar con Virus Total los enlaces de descargas en una página de internet, antes de descargar archivos a nuestro equipo. Conocer si un sitio es seguro, no contiene malware y la navegación es segura.

En la actualidad con tantos virus y malware proliferando en internet, es necesario tener mucha precaución al tratar de descargar cualquier archivo, especialmente los promocionados como gratis o free.

Unas de las formas usadas en la actualidad de transmitir efectivamente el malware, es impregnarlo dentro de archivos que sean muy demandados por los usuarios y ofrecerlos gratis.

Pueden ser aplicaciones, programas, juegos, codecs, videos y hasta falsos antivirus.

Cualquier inocente aplicación gratis al descargarla e instalarla en nuestro equipo, nos puede infestar con un virus tan peligroso como el Ransomware o introducir spyware (programas espías) que revisarán nuestro equipo en busca de contraseñas e información privada.

La principal precaución a seguir es descargar contenido solo desde sitios seguros, no obstante ante cualquier duda podemos emplear solo unos segundos comprobando que el archivo a descargar está limpio, solo analizando su dirección URL.

Comprobar con Virus Total un link o enlace de descarga

Virus Total ofrece el servicio de comprobar cualquier dirección de un link o enlace de descarga.

El servicio es totalmente gratis.

Se ha hecho famoso principalmente por permitir la comprobación de cualquier archivo, usando distintas bases de datos.

Es decir al comprobar un archivo con Virus Total, es como si lo revisáramos con varios programas antivirus diferentes.

La forma clásica de usarlo es subir un archivo sospechoso al servicio, pero también permite comprobar una dirección URL o sea la que corresponde al archivo a descargar en el navegador.

Como usar Virus Total para saber si una descarga es segura

Utilizar Virus Total es fácil y solo te llevará segundos.

Úsalo de la siguiente forma:

1- Copia la dirección de descarga del archivo que necesitas comprobar.

Para eso da un clic derecho en el vínculo en la página y en el menú selecciona: "Copiar dirección de enlace", "Copiar la ruta del enlace" o "Copiar acceso directo", dependiendo del navegador empleado.

2- Accede al servicio usando el siguiente enlace: Virus Total

3- En el cuadro introduce la dirección URL copiada anteriormente.

Analizar el link o enlace de descarga de un archivo antes de descargarlo con Virus Total.

4- Presiona el botón "Scan it!" y espera unos segundos.

Virus Total analizando un archivo.

En el resultado se mostrara en "Detection ratio" el número de resultados positivos contra el numero de bases de datos o motores de búsqueda de malware consultados (actualmente son 50).

Por ejemplo:

➔ 0 / 50 - Indica un archivo totalmente limpio.

➔ 10 / 50 - Indica un archivo de dudosa reputación.

➔ 30 / 50 - Un archivo que no se debe descargar.

La siguiente imagen de ejemplo corresponde al análisis de un archivo para descargar, que ofrecemos en un post anterior de este blog.

Resultado del análisis con Virus Total de un enlace de descarga de NorfiPC.

Otros servicios para comprobar archivos en internet

Existen varios servicios de internet que permiten el análisis de archivos de dudosa reputación, aunque el más popular en estos momentos es Virus Total.

Algunos de ellos son VirSCAN, VirusChief, Metascan Online, Jotti y otros.

Extensiones y Bookmarklets para comprobar una dirección en Virus Total

Los que usan el navegador Firefox no necesitan entrar a la página de Virus Total para comprobar una dirección de internet, pueden hacer esta tarea mucho más sencilla usando una extensión.

Precisamente Virus Total recomienda la extensión llamada VTzilla.

Después de instalarla veremos en el menú del clic derecho del ratón de todos los enlaces la opción de "Analizar con Virus Total".

Al dar un clic se abre una nueva pestaña con el resultado del análisis en el servicio.

Lee más información, conoce otras extensiones y marcadores en el siguiente artículo:

Comprobar con Virus Total el enlace de descarga de un archivo de internet

Virus informáticos y software malicioso, lo que debes saber

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario.

El término virus en nuestros días se ha hecho tan común, que ahora lo usamos para describir a casi todo el software malicioso que conocemos: troyanos, backdoors, spyware, bots, keyloggers, rootkits, etc.

En realidad el término más adecuado para todo lo que acabamos de describir es: MALWARE que viene de MALicious softWARE o Software malicioso.

Un virus informático en el sentido correcto entonces, es aquel que es capaz de insertar su código dentro un programa, correo o archivo HTML y también dentro de documentos de Microsoft Office (en el caso de los Virus de Macros), de modo que al ejecutarse el programa, abrir el correo, el documento o la página web, se ejecute también el código del virus.

El virus al ser ejecutado es cargado en memoria y desde ahí procede a infectar los demás archivos, y es así como se reproduce.

El funcionamiento de un virus informático es simple.

Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda alojado en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse.

El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución.

Finalmente se añade el código del virus al del programa infectado y se graba en disco, con lo cual el proceso de replicado se completa.

Los verdaderos virus, aparte de sobrescribir su código se aseguran de que el archivo o ejecutable siga funcionando de modo que al ejecutarse el código del programa, también se ejecute el código insertado del virus.

Si el virus está bien diseñado, es bien difícil que se note la infección, pues todo aparenta seguir funcionando normalmente.

En la mayoría de los casos los virus que infestan ejecutables, pueden acarrear daños irreparables a los archivos con las técnicas mencionadas, ya que dificultan no solamente su detección sino también su eliminación.

También la mayoría de las veces, la única forma de remover el virus es remover también el archivo infectado, lo que significa mejor formatear el sistema operativo, e instalar las aplicaciones desde fuentes confiables.

Existen dos grandes clases de contagio.

En la primera, el usuario, en un momento dado, ejecuta o acepta de forma inadvertida la instalación del virus.

En la segunda, el programa malicioso actúa replicándose a través de las redes, en este caso se habla de gusanos.

Existen diversos tipos de virus, varían según su función o la manera en que éste se ejecuta en nuestra computadora alterando la actividad de la misma, entre los más comunes están:

• Troyano: Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo.

• Gusano: Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

• Bombas lógicas o de tiempo: Son programas que se activan al producirse un acontecimiento determinado.

La condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas (Bombas Lógicas). Si no se produce la condición permanece oculto al usuario.

• Hoax : Los hoax no son virus ni tienen capacidad de reproducirse por si solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos.

Suelen apelar a los sentimientos morales (Ayuda a un niño enfermo de cáncer) o al espíritu de solidaridad (Aviso de un nuevo virus peligrosísimo) y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos.

• Evitar introducir en tu equipo medios de almacenamiento que consideres que pudieran estar infectados con algún virus.

• No instalar software pirata.

• Evitar descargar software innecesario de Internet.

• No abrir mensajes provenientes de una dirección electrónica desconocida.

• No aceptar e-mails de desconocidos.

Sencillas y cortas explicaciones de las definiciones más empleadas en el lenguaje de seguridad informática.

Adware: software que despliega distintas publicidades de servicios también pude ser de productos. Incluyen código que muestra la publicidad en ventanas emergentes.

Backdoors: o puerta trasera, programa que permite acceder de forma remota ignorando los procedimientos de autentificación y obtener el control de los mismos permitiendo el ingreso de gusanos o troyanos.

Bankers: Es una gama de los troyanos que se especializa en el de credenciales de servicios o de entidades de banca electrónica.

Credenciales: Denominación para referirse a nombres de Usuarios y Passwords.

Dialers: Gama de los troyanos especializados en realizar llamadas a números con tarifa especial, con el consiguiente aumento en la factura del teléfono.

DoS (Denail Of Service) Denegación de Servicio: es un ataque realizado a un sistema específico de ordenadores con el fin de que un servicio sea inaccesible para los usuarios legítimos.

Exploit: Es aquel código que ataca o explotan una vulnerabilidad particular de un sistema operativo o Software esto se realiza de manera automática y por lo general sin intervención del usuario.

Gusano: Denominado también con el nombre de Worm es un programa malicioso con la característica de auto replicarse e infectar una red de computadoras propagándose de manera automática sin la intervención de usuario alguno.

Hacktools: conjunto de herramientas que facilitan el ataque de los sistemas.

IRC-Boots: (llamada también redes botnes o redes zombis) troyanos que permiten ser controlados de forma centralizada y formar una red de bots (robots) o máquinas zombies que ejecutarán las órdenes dadas por el atacante.

Keyloggers: Software o troyanos por lo general que se especializan en capturar las pulsaciones de teclado, son utilizado para robar contraseñas, algunos de estos poseen la capacidad de capturar imágenes de pantalla o capturar las pulsaciones del mouse a estos se los conocen como KeyMouse. Esta información por lo general es reenviada por e-mail.

Macrovirus: Virus escrito en macros para infectar documentos. En sus orígenes atacaban documentos de Word y Excel hoy se sabe que han ampliado su espectro de ataque.

Malware: es un software que tiene como objetivo infiltrarse en el sistema y/o dañar la computadora sin el conocimiento de su dueño, con finalidades muy diversas.

Payload: es la carga dañina de un Malware o también de un exploit. Puntualmente es lo que estos son capaces de hacer al activarse.

PE: (Portable Ejecutable) la sigla PE hace referencia a una Software que no necesita instalación para su ejecución.

Phishing: mensajes falsos utilizados para capturar las credenciales de acceso a servicios de banca electrónica.

Rootkit: Software capaz de esconder los procesos y archivos que permiten al atacante mantener el acceso al sistema con fines maliciosos, intentando ocultarse de herramientas de seguridad como Antivirus o Host IDS (Sistema de Detección de Intrusos).

Scripts: Malware escrito en lenguajes scripts como javascripts, vbscript, etc, usados generalmente en Exploits Web.

Spyware: Software cuya funcione es de recolectar información sobre una persona. En general el spyware recolecta datos sobre nuestra navegación para que luego la publicidad que nos aparezca esté dirigida a nosotros y apuntando a nuestros gustos.

Troyano: Es un software Malicioso haciéndose pasar por software legítimo. Los Troyanos no se replican de manera automática.

Virus: Un virus informático es un software que puede infectar a otros, modificándolos de tal manera que incluyan una copia suya. Hay que tener en cuenta que un software no tiene porqué causar daño en el acto (borrar o corromper ficheros) para ser considerado como un virus.

Zero Day: Día Cero es un ataque a una amenaza un equipo o software del cual los fabricantes no tienen conocimiento de la misma o bien no existe una revisión de Seguridad para esa vulnerabilidad detectada.

El término virus en nuestros días se ha hecho tan común, que ahora lo usamos para describir a casi todo el software malicioso que conocemos: troyanos, backdoors, spyware, bots, keyloggers, rootkits, etc.

En realidad el término más adecuado para todo lo que acabamos de describir es: MALWARE que viene de MALicious softWARE o Software malicioso.

¿Que es el software malicioso?

Software malicioso es todo aquel que contiene código hostil e intrusivo y que sin consentimiento informado del usuario se ejecuta sobre el ordenador.

Un virus informático al igual que un virus biológico, necesita un huésped en el cual insertar su código, este huésped infectado a su vez, va infectando a los demás.

Para nuestro caso los huéspedes suelen ser archivos ejecutables y/o correos, archivos html, etc.

Un virus informático al igual que un virus biológico, necesita un huésped en el cual insertar su código, este huésped infectado a su vez, va infectando a los demás.

Para nuestro caso los huéspedes suelen ser archivos ejecutables y/o correos, archivos html, etc.

¿Que es un virus informático?

Un virus informático en el sentido correcto entonces, es aquel que es capaz de insertar su código dentro un programa, correo o archivo HTML y también dentro de documentos de Microsoft Office (en el caso de los Virus de Macros), de modo que al ejecutarse el programa, abrir el correo, el documento o la página web, se ejecute también el código del virus.

El virus al ser ejecutado es cargado en memoria y desde ahí procede a infectar los demás archivos, y es así como se reproduce.

El funcionamiento de un virus informático es simple.

Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda alojado en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse.

El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución.

Finalmente se añade el código del virus al del programa infectado y se graba en disco, con lo cual el proceso de replicado se completa.

Los verdaderos virus, aparte de sobrescribir su código se aseguran de que el archivo o ejecutable siga funcionando de modo que al ejecutarse el código del programa, también se ejecute el código insertado del virus.

Si el virus está bien diseñado, es bien difícil que se note la infección, pues todo aparenta seguir funcionando normalmente.

En la mayoría de los casos los virus que infestan ejecutables, pueden acarrear daños irreparables a los archivos con las técnicas mencionadas, ya que dificultan no solamente su detección sino también su eliminación.

También la mayoría de las veces, la única forma de remover el virus es remover también el archivo infectado, lo que significa mejor formatear el sistema operativo, e instalar las aplicaciones desde fuentes confiables.

Cuales son las formas o tipos de contagios

Existen dos grandes clases de contagio.

En la primera, el usuario, en un momento dado, ejecuta o acepta de forma inadvertida la instalación del virus.

En la segunda, el programa malicioso actúa replicándose a través de las redes, en este caso se habla de gusanos.

Tipos de virus que existen

Existen diversos tipos de virus, varían según su función o la manera en que éste se ejecuta en nuestra computadora alterando la actividad de la misma, entre los más comunes están:

• Troyano: Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo.

• Gusano: Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

• Bombas lógicas o de tiempo: Son programas que se activan al producirse un acontecimiento determinado.

La condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas (Bombas Lógicas). Si no se produce la condición permanece oculto al usuario.

• Hoax : Los hoax no son virus ni tienen capacidad de reproducirse por si solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos.

Suelen apelar a los sentimientos morales (Ayuda a un niño enfermo de cáncer) o al espíritu de solidaridad (Aviso de un nuevo virus peligrosísimo) y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos.

Como prevenir y evitar las infecciones de virus

• Evitar introducir en tu equipo medios de almacenamiento que consideres que pudieran estar infectados con algún virus.

• No instalar software pirata.

• Evitar descargar software innecesario de Internet.

• No abrir mensajes provenientes de una dirección electrónica desconocida.

• No aceptar e-mails de desconocidos.

Curiosidades, los virus informáticos más famosos y nombrados

Melissa: Este virus con nombre de mujer, que circuló en 1999, fue el primero que se transmitió vía correo electrónico. A cualquier computador que llegaba se replicaba y saturaba los buzones de correo. Este virus creado por David L. Smith, fue el causante de que empresas como Lucent, Microsoft e Intel tuvieran que cerrar temporalmente sus servidores de correo electrónico ya que el virus estaba obstruyendo el sistema.

I Love You: Un proyecto de tesis presentado por un joven filipino de 24 años, el cual fue rechazado en la universidad, resultó siendo un virus capaz de infectar a más de 45 millones de computadores, con un costo de más de 10 mil millones de dólares. El virus se reenviaba a toda la lista de contactos del usuario. I Love You fue creado en el año 2000.

Sasser: A sus 17 años, el joven Sven Jaschan no imaginó que iba a ser el creador de uno de los virus informáticos más terribles y dañinos de la historia. Entre abril y mayo del 2004, esta plaga informática alertó a más de una compañía por su alto grado de peligrosidad debido a que para contagiar el equipo, no era necesario que el usuario abriera un archivo.

Netsky: Se trata de toda una familia de virus, cuya primera variante apareció en febrero del 2004, ideada por el mismo joven creador de la plaga Sasser. Los virus de la familia Netsky se hicieron famosos pues mostraban mensajes insultantes alusivos a los autores de las familias Bagle y MyDoom.

Conficker: Detectado por primera vez en noviembre del 2008, el virus atacaba una vulnerabilidad existente en Windows. A pesar de que a comienzos de 2009 se daba por solucionado y eliminado el problema de Conficker, en abril de ese mismo año volvió a atacar. La cifra final de infecciones se calcula en unos 15 millones de equipos.

I Love You: Un proyecto de tesis presentado por un joven filipino de 24 años, el cual fue rechazado en la universidad, resultó siendo un virus capaz de infectar a más de 45 millones de computadores, con un costo de más de 10 mil millones de dólares. El virus se reenviaba a toda la lista de contactos del usuario. I Love You fue creado en el año 2000.

Sasser: A sus 17 años, el joven Sven Jaschan no imaginó que iba a ser el creador de uno de los virus informáticos más terribles y dañinos de la historia. Entre abril y mayo del 2004, esta plaga informática alertó a más de una compañía por su alto grado de peligrosidad debido a que para contagiar el equipo, no era necesario que el usuario abriera un archivo.

Netsky: Se trata de toda una familia de virus, cuya primera variante apareció en febrero del 2004, ideada por el mismo joven creador de la plaga Sasser. Los virus de la familia Netsky se hicieron famosos pues mostraban mensajes insultantes alusivos a los autores de las familias Bagle y MyDoom.

Conficker: Detectado por primera vez en noviembre del 2008, el virus atacaba una vulnerabilidad existente en Windows. A pesar de que a comienzos de 2009 se daba por solucionado y eliminado el problema de Conficker, en abril de ese mismo año volvió a atacar. La cifra final de infecciones se calcula en unos 15 millones de equipos.

Definiciones y términos usados en seguridad informática

Sencillas y cortas explicaciones de las definiciones más empleadas en el lenguaje de seguridad informática.

Adware: software que despliega distintas publicidades de servicios también pude ser de productos. Incluyen código que muestra la publicidad en ventanas emergentes.

Backdoors: o puerta trasera, programa que permite acceder de forma remota ignorando los procedimientos de autentificación y obtener el control de los mismos permitiendo el ingreso de gusanos o troyanos.

Bankers: Es una gama de los troyanos que se especializa en el de credenciales de servicios o de entidades de banca electrónica.

Credenciales: Denominación para referirse a nombres de Usuarios y Passwords.

Dialers: Gama de los troyanos especializados en realizar llamadas a números con tarifa especial, con el consiguiente aumento en la factura del teléfono.

DoS (Denail Of Service) Denegación de Servicio: es un ataque realizado a un sistema específico de ordenadores con el fin de que un servicio sea inaccesible para los usuarios legítimos.

Exploit: Es aquel código que ataca o explotan una vulnerabilidad particular de un sistema operativo o Software esto se realiza de manera automática y por lo general sin intervención del usuario.

Gusano: Denominado también con el nombre de Worm es un programa malicioso con la característica de auto replicarse e infectar una red de computadoras propagándose de manera automática sin la intervención de usuario alguno.

Hacktools: conjunto de herramientas que facilitan el ataque de los sistemas.

IRC-Boots: (llamada también redes botnes o redes zombis) troyanos que permiten ser controlados de forma centralizada y formar una red de bots (robots) o máquinas zombies que ejecutarán las órdenes dadas por el atacante.

Keyloggers: Software o troyanos por lo general que se especializan en capturar las pulsaciones de teclado, son utilizado para robar contraseñas, algunos de estos poseen la capacidad de capturar imágenes de pantalla o capturar las pulsaciones del mouse a estos se los conocen como KeyMouse. Esta información por lo general es reenviada por e-mail.

Macrovirus: Virus escrito en macros para infectar documentos. En sus orígenes atacaban documentos de Word y Excel hoy se sabe que han ampliado su espectro de ataque.

Malware: es un software que tiene como objetivo infiltrarse en el sistema y/o dañar la computadora sin el conocimiento de su dueño, con finalidades muy diversas.

Payload: es la carga dañina de un Malware o también de un exploit. Puntualmente es lo que estos son capaces de hacer al activarse.

PE: (Portable Ejecutable) la sigla PE hace referencia a una Software que no necesita instalación para su ejecución.

Phishing: mensajes falsos utilizados para capturar las credenciales de acceso a servicios de banca electrónica.

Rootkit: Software capaz de esconder los procesos y archivos que permiten al atacante mantener el acceso al sistema con fines maliciosos, intentando ocultarse de herramientas de seguridad como Antivirus o Host IDS (Sistema de Detección de Intrusos).

Scripts: Malware escrito en lenguajes scripts como javascripts, vbscript, etc, usados generalmente en Exploits Web.

Spyware: Software cuya funcione es de recolectar información sobre una persona. En general el spyware recolecta datos sobre nuestra navegación para que luego la publicidad que nos aparezca esté dirigida a nosotros y apuntando a nuestros gustos.

Troyano: Es un software Malicioso haciéndose pasar por software legítimo. Los Troyanos no se replican de manera automática.

Virus: Un virus informático es un software que puede infectar a otros, modificándolos de tal manera que incluyan una copia suya. Hay que tener en cuenta que un software no tiene porqué causar daño en el acto (borrar o corromper ficheros) para ser considerado como un virus.

Zero Day: Día Cero es un ataque a una amenaza un equipo o software del cual los fabricantes no tienen conocimiento de la misma o bien no existe una revisión de Seguridad para esa vulnerabilidad detectada.

Por qué y cómo usar Twitter, sencilla guía para utilizar la red social

Que es Twitter, todo lo que debes saber, su importancia, como registrarse, publicar mensajes, enviar tweets y saber a quién debes seguir, emplear las etiquetas y otras herramientas. Usar Twitter desde la PC o el teléfono celular.

Twitter es una red social de internet combinada con un servicio de mensajería gratis y abierto, comunica las personas en tiempo real como ningún otro medio permite.

Con Twitter es posible recibir notificaciones sobre la información que te interesa, en el móvil o en la PC.

Recibiremos lo nuevo que publican solo las personas que decidimos seguir.

De esa forma podemos estar al tanto de la última información y de los más recientes acontecimientos.

Algunos ejemplos:

• Si eres fan de algún artista o deportista, podrás recibir lo que publique sobre su actividad reciente o su vida personal.

• Si te interesan noticias sobre la moda podrás seguir a personas o empresas que publican sobre las últimas tendencias.

• Si lo que te atrae es la tecnología, el cine, la música o cualquier otro tema solo sigue a quien publique sobre el tema.

• Si te interesan noticias sobre la moda podrás seguir a personas o empresas que publican sobre las últimas tendencias.

• Si lo que te atrae es la tecnología, el cine, la música o cualquier otro tema solo sigue a quien publique sobre el tema.

Algunas personas no publican nada, se limitan a leer lo que otros suben, son solo observadores, es otra opción.

¿Por qué usar Twitter?

Actualmente Twitter es uno de los sitios más importantes de internet y la gran mayoría tenemos una cuenta, la poseen personas, empresas, marcas y negocios.

Toda la información del mundo actual, puede encontrarse en Twitter de una u otra forma.

En algún momento alguien te preguntará: "¿Cuál es tu página en Twitter?"

Si aún no usas Twitter, sigue leyendo y conocerás las reglas básicas, quizás hasta te vuelvas un adicto como les ha sucedido a muchos.

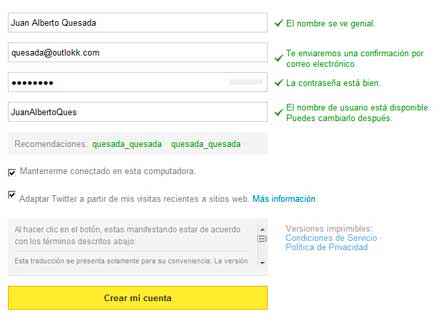

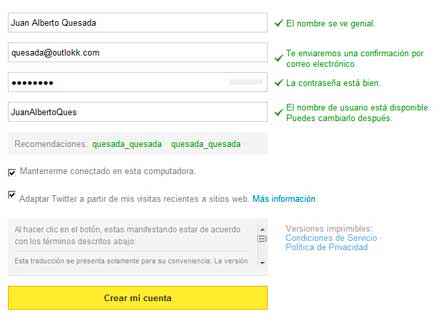

¿Cómo registrarse en Twitter?

Tener una cuenta en Twitter es algo sencillo, para registrarte solo necesitas una dirección de email a la que te enviarán las notificaciones.

Para solicitar una nueva cuenta sigue los siguientes pasos:

✓ Entra a Twitter, puedes usar el siguiente vínculo que no saldrás de esta página, se abrirá una nueva pestaña o ventana del navegador: Entrar a Twitter

✓ Ingresa tu nombre, dirección de email, una contraseña y sigue los pasos del asistente.

✓ Al finalizar llena tu página de perfil, para eso sube una imagen y escribe una descripción sobre ti con no más de 160 caracteres.

Esta descripción se conoce como "Bio", es muy importante porque será lo que las demás personas conozcan sobre ti y quizás los animará a seguirte.

✓ En tu perfil no dejes de poner un enlace a tu blog o sitio web, si no tienes uno podrás especificar la dirección de tu página de Facebook o tu perfil en Linkedin.

Si no tienes nada de lo anterior siempre tienes la opción de crear un perfil en el servicio de About.me (http://about.me/), donde insertes toda la información necesaria sobre ti, es gratis y te podrá servir de referencia en la red.

✓ Ingresa tu nombre, dirección de email, una contraseña y sigue los pasos del asistente.

✓ Al finalizar llena tu página de perfil, para eso sube una imagen y escribe una descripción sobre ti con no más de 160 caracteres.

Esta descripción se conoce como "Bio", es muy importante porque será lo que las demás personas conozcan sobre ti y quizás los animará a seguirte.

✓ En tu perfil no dejes de poner un enlace a tu blog o sitio web, si no tienes uno podrás especificar la dirección de tu página de Facebook o tu perfil en Linkedin.

Si no tienes nada de lo anterior siempre tienes la opción de crear un perfil en el servicio de About.me (http://about.me/), donde insertes toda la información necesaria sobre ti, es gratis y te podrá servir de referencia en la red.

Publicar en Twitter

Publicar un mensaje en Twitter es sencillo, solo escríbelo en el cuadro de texto que encontrarás en tu página.

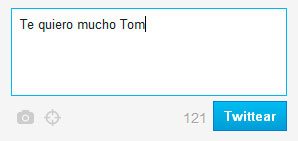

Twitter se caracteriza por permitir la publicación de mensajes que no sobrepasen los 140 caracteres, en ellos está incluido el espacio entre palabras, por lo que si publicas:

Te quiero mucho Tom

Has usado 15 caracteres y el contador te mostrará que te quedan por usar 121 caracteres.

La acción de publicar cualquier mensaje en tu página de Twitter, se conoce como "twittear" y al mensaje se le llama un "tweet".

Lo que publiques lo recibirán los usuarios que te sigan en tiempo real. Esto permite que cualquier acontecimiento como una noticia, un accidente o algo inesperado llegue de forma instantánea a otras personas.

Si los que reciben el tweet, consideran que deben compartirlo y dan un clic en "Retwittear", cualquier suceso se podra propagar más rápido que por cualquier otro medio. Esa es la principal característica y ventaja que ofrece Twitter.

Twitter posee una especie de lenguaje o argot propio usado para aprovechar el espacio a lo máximo, al usarlo veras muchas abreviaturas como RT, DM, FF, VIA, MT y muchas otras.

Para conocer que significan todos estos caracteres y aprender a usarlos, lee la siguiente página: Las abreviaturas y caracteres usados en el lenguaje de Twitter

Usar emoticonos EMOJI en Twitter

Son los famosos emoticonos EMOJI que muestran imágenes de origen japonés muy expresivas.

Es muy fácil insertar estos iconos, lee como hacerlo en el siguiente artículo: Como poner emoticonos EMOJI en los mensajes de Facebook y Twitter

Subir y compartir imágenes en Twitter

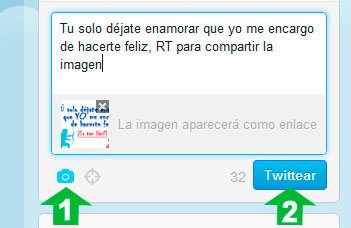

Muchos no saben que a Twitter también se pueden subir imágenes, no solo texto. Puedes incluirlas en tus tweets. Es algo sencillo y la subida es bastante rápida, para eso haz lo siguiente:

• Da un clic en la caja de Twittear o en el icono Nuevo Tweet.

• Da un clic en el icono de la cámara.

• Busca y selecciona la imagen en tu equipo, una vez hecho verás su miniatura en la caja.

• Escribe el mensaje y presiona el botón "Twittear".

• Espera a que se cargue la imagen.

• Da un clic en el icono de la cámara.

• Busca y selecciona la imagen en tu equipo, una vez hecho verás su miniatura en la caja.

• Escribe el mensaje y presiona el botón "Twittear".

• Espera a que se cargue la imagen.

Las imágenes deben ser menores a 3 MB, deben estar en los formatos: JPG, PNG y GIF (no animadas).

¿Cómo saber a quién seguir en Twitter?

Al comenzar a usar Twitter podrás buscar por personas que conoces y ya usan esta red.

También podrás buscar manualmente en distintas temáticas, de acuerdo al contenido que te interesa.

No te excedas, comienza por seguir algunas personas, que Twitter en unos días detectará tu preferencia y tus gustos, de acuerdo a lo que publicas y haces Retweets y te ofrecerá sugerencias más exactas.

Otra opción es usar las recomendaciones que ofrece Twitter: @twittersuggests, es una especie de usuario hipotético que te enviará regularmente sugerencias sobre a quién puedes seguir.

También puedes seguir al autor de este artículo, para eso escribe en el buscador: NorfiPC

¿Qué es un Retweet?

Un Retweet (RT) en Twitter, es cuando un usuario re-publica y recomienda un tweet recibido de las personas a quienes sigue, de esa forma ese contenido llegará a sus seguidores.

La opción para hacer Retweet la encontrarás en la parte inferior del tweet recibido.

También existen otras formas de hacer Retweet:

✓ Escribir: RT@NombreUsuario+Texto del tweet original.

✓ Escribir: MT@NombreUsuario+Texto del tweet original+comentario agregado.

(MT es la abreviatura de Modified Tweet)

Las herramientas elementales de Twitter

Si deseas que un mensaje que publiques llegue a otras persona por su importancia y no solo a tus seguidores, usa una etiqueta en las palabras fundamentales, es un signo de almohadilla (#).

Por ejemplo:

Encontré el mejor sitio donde venden #comidaparaperros, en: http://comida.perros.com

También puedes mencionar en tus mensajes a otras personas que son miembros de la red, para eso utiliza un signo de arroba (@) antes de su nombre de usuario sin espacios, por ejemplo:

Tu dirección en Twitter

Al registrarse en Twitter tendrás una dirección personal.

¿Cómo saber cuál es?

Solo entra en tu página de perfil y la dirección que aparece en la barra de direcciones del navegador es tu dirección personal, tiene el siguiente formato:

Es la que tienes que enviarle a tus amigos, imprimir en una tarjeta, poner en tu página de Facebook o en tu blog para que otros se interesen por lo que publicas.

Como enviar mensajes de texto en Twitter

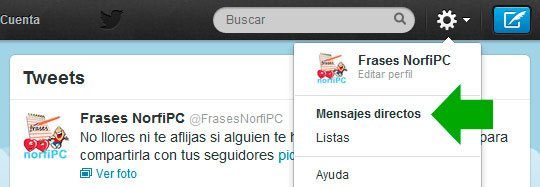

En Twitter puedes enviarles mensajes a otros usuarios que nadie más los podrá leer.

Estos mensajes se conocen como DM (Direct Messages), se pueden enviar solo a tus seguidores o followers, al mismo tiempo solo puedes recibir mensajes de los usuarios a los que sigues.

Enviar un mensaje es fácil, para eso da un clic en el icono de la rueda en la parte superior y escoge: "Mensajes directos"

En la caja de direcciones escribe el nombre del usuario, escribe el mensaje y presiona Enviar.

Los mensajes con más de 140 caracteres serán divididos en dos o más mensajes al recibirlos.

Recibir tweets en el teléfono celular mediante SMS

Aun si no poseemos una cuenta de Twitter, podemos recibir los tweets de cualquier usuario directamente en nuestro teléfono celular.

Para eso solo es necesario enviar el siguiente mensaje: "follow usuario" al número 40404 si residimos en los Estados Unidos.

Por ejemplo para recibir tweet de @NorfiPC seria: follow NorfiPC

El numero usado depende de nuestra localización, por ejemplo a México le corresponde 6464, Venezuela 89338, etc.

De forma algo similar puedes postear cualquiera actualización en tu cuenta.

La lista completa de códigos puedes encontrarla en: Lista de códigos

Nuestras páginas en Twitter

Si te interesa lo que se publica en este sitio puedes seguirnos en Twitter, tienes dos opciones:

✓ Nuestra página @NorfiPC, en ella compartimos información y cosas útiles relacionadas con la PC, los celulares e internet.

✓ Nuestra página de frases: @FrasesNorfiPC, en ella publicamos frases e imágenes de amor, humorísticas y frases sabias sobre la vida.

✓ Nuestra página de frases: @FrasesNorfiPC, en ella publicamos frases e imágenes de amor, humorísticas y frases sabias sobre la vida.

Puedes seguir cualquiera de las dos, en los siguientes cuadros tienes una vista de los últimos tweets, también puedes publicar cualquier cosa o seguirnos.

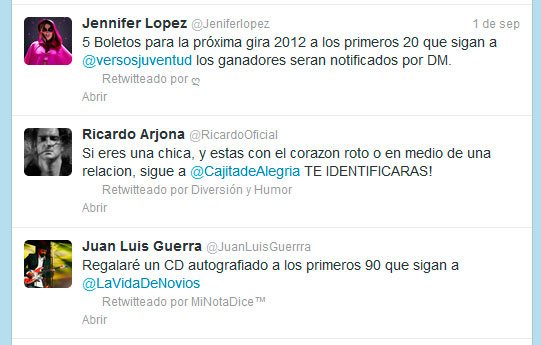

La mentira, la estafa y el engaño en Twitter

Twitter es usado con diferentes objetivos, los usuarios con el propósito de intercambiar información, las empresas y negocios para promover sus productos, los que publicamos en internet para difundir nuestro mensaje.

Existe otro grupo armado de todo tipo de aplicaciones y herramientas, cuyo objetivo es solo el de ganar dinero, sin importar el método usado.

Esto trae como consecuencia que un gran porciento de los mensajes que circulan, no tienen autoridad alguna, esconden propósitos deshonestos y hacen presa fácilmente de los que no tienen experiencia en Twitter.

Cuídate y desconfía en Twitter de lo siguiente:

✓ Todos los mensajes que prometen más seguidores si sigues una cuenta, son FALSOS.

✓ No te dejes engañar, los mensajes de personajes famosos sugiriendo seguir otras cuentas, son FALSOS y engañosos.

✓ La gran mayoría de las cuentas con decenas de miles o más seguidores, son FALSOS (fake).

✓ La gran mayoría de rifas que prometen productos son FALSOS a no ser creados por una empresa confiable.

✓ No te dejes engañar, los mensajes de personajes famosos sugiriendo seguir otras cuentas, son FALSOS y engañosos.

✓ La gran mayoría de las cuentas con decenas de miles o más seguidores, son FALSOS (fake).

✓ La gran mayoría de rifas que prometen productos son FALSOS a no ser creados por una empresa confiable.

Aquí te muestro solo 3 ejemplos de tweets hechos usando cuentas falsas, ojo con Guerrra (3 r), JeniferIopez (I en vez de L) y RicardoOficiaI (I en vez de l).

Suscribirse a:

Entradas (Atom)